续接上期,我们将继续为您提供物联网设备必备安全措施相关的信息。上期我们依据各国制定的安全要求,主要围绕“Root of Trust”、“高度机密的安全参数和个人数据的保护”、“生命周期管理”等问题进行了说明,并解释了瑞萨是如何通过搭载TSIP的RX单片机和示例软件实现“Route of Trust”的。

那么,对于第二个问题“高度机密的安全参数和个人数据的保护”,我们应该如何应对呢?

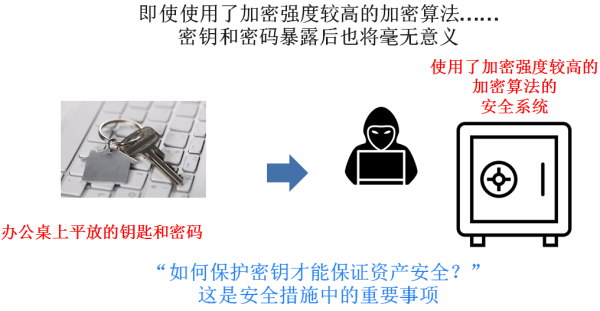

就像大家在外出时会锁住家门并谨防丢失钥匙一样,在数据安全领域保护密钥是最重要的。 即使使用了最坚固的保险箱保护个人数据,如果将钥匙或密码放在容易被人发现的地方,也是没有意义的。

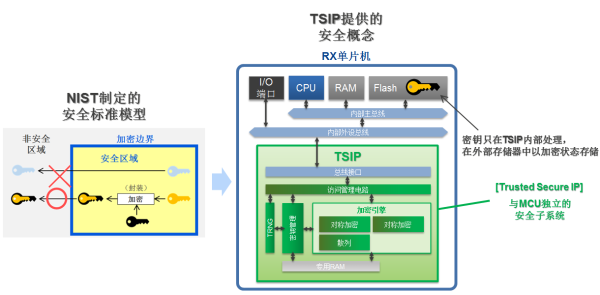

瑞萨从NIST制定的标准模型出发,实现了在MCU内部进行安全边界隔离的子系统(TSIP:Trusted Secure IP)的构建。因此,密钥只在TSIP内部处理,外部存储器始终以加密状态进行存储,实现了“Secure Key Storage”功能。

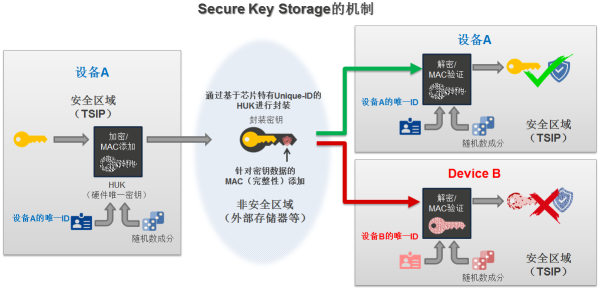

接下来,让我们来看一下Secure Key Storage是如何保护密钥数据的,以及Secure Key Storage的机制是什么。

TSIP会在安全区域内(TSIP内部)根据每个设备特有的Unique-ID和随机数成分生成HUK(Hardware Unique Key),并使用HUK对用户的密钥数据进行封装,然后以被称为“Wrapped Key”的形式输出到非安全区域。

由于HUK是在TSIP内部根据每个设备特有且无法更改的Unique-ID和随机数成分生成的,因此不会暴露给外部,即使密钥数据被复制,由于其他MCU的Unique-ID不同,也无法解密。

此外,Wrapped key还附带了用于验证密钥数据完整性的MAC(Message Authenticate Code),因此在解密时可以检测到密钥数据是否损坏。

因此,TSIP不仅是一个简单的加密加速器,它还可以在Code Flash、Data Flash甚至外部存储器等任何地方以无法读取的“Wrapped Key”形式保存密钥数据,无法复制,从而确保了密钥信息的机密性和完整性。如果能够保护密钥信息,那么就能够保护高度机密的安全参数和个人数据。

瑞萨目前提供有搭载了两种Security Engine即TSIP和TSIP-Lite的RX单片机。TSIP和TSIP-Lite的区别在于它们搭载的加密Suite不同,但是它们都具备了上述的Secure Key Storage机制,可以强有力地保护密钥数据。

另一方面,TSIP不允许从非安全区域输入明文密钥,而HUK是在TSIP内部生成的,因此不会暴露给外部。那么,最初生成的用户密钥数据应该如何封装并输入呢?

虽然本文没有详细说明,但是TSIP具备了与“生命周期管理”相关的安全密钥配置机制,可以解决这个问题。下期将为大家介绍这方面的内容。

欲了解RX TSIP Security Solution相关概述,请点击这里